Dalam lanskap digital yang semakin kompleks, melindungi data dan sumber daya sensitif menjadi sangat penting. Access Control List (ACL) muncul sebagai mekanisme penting untuk menegakkan keamanan dan privasi dengan mengatur akses pengguna ke aset-aset penting.

ACL berfungsi sebagai daftar izin yang mendefinisikan siapa saja yang dapat mengakses data atau sumber daya tertentu, dan tindakan apa saja yang dapat mereka lakukan. Dengan menerapkan ACL, organisasi dapat membatasi akses ke individu atau kelompok tertentu, sehingga meminimalkan risiko pelanggaran keamanan dan penyalahgunaan data.

Pengertian Access Control List (ACL)

Access Control List (ACL) adalah mekanisme keamanan yang mengontrol akses ke sumber daya tertentu, seperti file, folder, atau database. ACL menetapkan izin spesifik kepada pengguna atau grup pengguna tertentu, yang menentukan operasi atau tindakan apa yang dapat mereka lakukan pada sumber daya tersebut.

Tujuan utama ACL adalah untuk memastikan bahwa hanya pengguna yang berwenang yang dapat mengakses dan memodifikasi sumber daya sensitif, sehingga menjaga integritas dan kerahasiaan data.

Contoh Penggunaan ACL dalam Kehidupan Nyata

- Sistem operasi seperti Windows dan Linux menggunakan ACL untuk mengontrol akses ke file dan folder, memungkinkan administrator untuk memberikan izin berbeda kepada pengguna dan grup yang berbeda.

- Server web seperti Apache dan Nginx menggunakan ACL untuk mengontrol akses ke halaman web dan direktori, membatasi akses ke pengguna yang berwenang atau alamat IP tertentu.

- Sistem manajemen database seperti MySQL dan PostgreSQL menggunakan ACL untuk mengontrol akses ke database dan tabel, memberikan izin kepada pengguna untuk membuat, membaca, memperbarui, atau menghapus data.

Jenis-jenis ACL

Access Control List (ACL) diklasifikasikan menjadi beberapa jenis berdasarkan mekanisme penegakan dan karakteristiknya. Berikut adalah jenis-jenis ACL yang umum digunakan:

ACL Berbasis Peran (RBAC)

ACL Berbasis Peran (RBAC) mengaitkan izin akses dengan peran yang ditentukan. Pengguna ditetapkan ke peran tertentu, dan peran tersebut memiliki izin yang terkait dengannya. RBAC memungkinkan manajemen izin yang fleksibel dan terpusat, sehingga mudah untuk mengelola akses pengguna saat peran berubah.

Kelebihan:

- Pengelolaan izin yang terpusat

- Fleksibilitas dalam penetapan izin

- Mengurangi risiko kesalahan izin

Kekurangan:

- Dapat kompleks untuk sistem dengan banyak peran dan izin

- Membutuhkan pemeliharaan peran dan izin yang berkelanjutan

ACL Berbasis Atribut

ACL Berbasis Atribut (ABAC) mengaitkan izin akses dengan atribut pengguna atau sumber daya. Atribut dapat mencakup karakteristik seperti jabatan, departemen, lokasi, atau jenis perangkat. ABAC memungkinkan penegakan izin yang sangat granular dan dinamis, berdasarkan atribut yang relevan pada saat permintaan akses.

Kelebihan:

- Penegakan izin yang sangat granular

- Fleksibilitas untuk mengakomodasi perubahan atribut

- Meningkatkan keamanan dengan membatasi akses berdasarkan atribut yang relevan

Kekurangan:

- Dapat kompleks untuk mengelola atribut dan kebijakan

- Membutuhkan infrastruktur pendukung yang kuat untuk menyimpan dan mengelola atribut

Elemen Penting ACL

Elemen penting ACL adalah fondasi yang memungkinkan kontrol akses yang efektif. Elemen-elemen ini berinteraksi untuk menentukan siapa yang dapat mengakses sumber daya dan jenis akses apa yang mereka miliki.

Elemen-elemen penting ACL meliputi:

Subjek

Subjek adalah entitas yang ingin mengakses sumber daya. Subjek dapat berupa pengguna, grup, atau bahkan layanan. Subjek diidentifikasi oleh pengenal unik, seperti nama pengguna atau ID grup.

Objek

Objek adalah sumber daya yang ingin diakses. Objek dapat berupa file, direktori, atau bahkan proses. Objek diidentifikasi oleh pengenal unik, seperti nama file atau path direktori.

Izin

Izin adalah hak yang diberikan kepada subjek untuk mengakses objek. Izin umum meliputi membaca, menulis, dan mengeksekusi. Izin dapat diberikan secara eksplisit atau implisit.

Interaksi elemen-elemen ini menentukan apakah subjek diizinkan untuk mengakses objek. ACL memeriksa identitas subjek, mengidentifikasi objek yang ingin diakses, dan kemudian memverifikasi apakah subjek memiliki izin yang diperlukan.

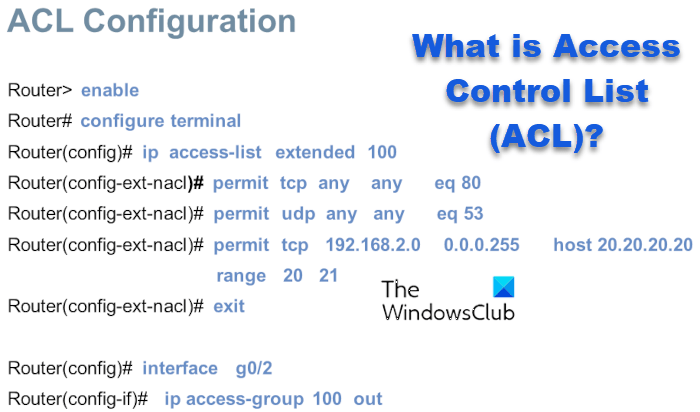

Cara Mengimplementasikan ACL

Mengimplementasikan ACL melibatkan proses pembuatan, pengelolaan, dan penegakan kebijakan akses yang menentukan siapa yang dapat mengakses sumber daya apa dan dalam kapasitas apa.

Langkah-langkah berikut memberikan panduan untuk mengimplementasikan ACL:

Alat dan Teknologi yang Diperlukan

Mengimplementasikan ACL memerlukan alat dan teknologi berikut:

- Sistem operasi yang mendukung ACL

- Editor ACL untuk membuat dan mengelola daftar kontrol akses

- Perangkat lunak pemantauan untuk melacak dan meninjau aktivitas akses

Langkah-langkah Implementasi

- Identifikasi Sumber Daya yang Akan Dilindungi: Tentukan sumber daya yang perlu dilindungi oleh ACL, seperti file, folder, atau database.

- Buat Daftar Kontrol Akses: Buat daftar kontrol akses yang menentukan siapa saja yang dapat mengakses sumber daya dan dalam kapasitas apa (baca, tulis, atau eksekusi).

- Terapkan Daftar Kontrol Akses: Terapkan daftar kontrol akses ke sumber daya yang dilindungi menggunakan alat ACL yang sesuai.

- Pantau dan Tinjau Aktivitas Akses: Pantau dan tinjau aktivitas akses untuk mengidentifikasi akses yang tidak sah atau tidak biasa dan mengambil tindakan yang sesuai.

Manfaat dan Tantangan ACL

Access Control List (ACL) menawarkan sejumlah manfaat dan tantangan dalam mengelola keamanan sistem. Tabel berikut merangkum poin-poin penting:

Manfaat ACL

- Pengaturan akses yang terperinci: ACL memungkinkan administrator untuk menetapkan izin akses yang spesifik dan terperinci untuk pengguna dan grup tertentu.

- Fleksibilitas: ACL dapat diterapkan pada berbagai jenis sumber daya, seperti file, folder, dan objek database, memberikan fleksibilitas dalam mengelola keamanan.

- Audit dan pelacakan: ACL menyediakan kemampuan untuk melacak dan mengaudit akses ke sumber daya, memfasilitasi deteksi dan respons insiden.

Tantangan ACL

- Kompleksitas: Mengelola ACL dapat menjadi kompleks, terutama dalam sistem dengan banyak pengguna dan sumber daya.

- Pertimbangan kinerja: ACL dapat berdampak pada kinerja sistem, terutama saat memproses sejumlah besar permintaan akses.

- Kesalahan konfigurasi: Kesalahan dalam mengonfigurasi ACL dapat menyebabkan masalah keamanan yang serius, sehingga penting untuk dikelola dengan hati-hati.

Contoh spesifik dari manfaat ACL meliputi:

- Administrator dapat menetapkan izin baca saja untuk pengguna tamu pada file sensitif, membatasi akses ke data penting.

- ACL dapat digunakan untuk mengontrol akses ke objek database, memastikan bahwa hanya pengguna yang berwenang yang dapat membuat, membaca, atau memperbarui data.

Contoh spesifik dari tantangan ACL meliputi:

- Dalam sistem dengan ribuan pengguna dan sumber daya, mengelola ACL secara efektif dapat menjadi tugas yang memakan waktu dan rentan kesalahan.

- Sistem yang memproses banyak permintaan akses secara bersamaan dapat mengalami penurunan kinerja karena pemrosesan ACL.

- Kesalahan konfigurasi ACL dapat memberikan akses yang tidak diinginkan kepada pengguna, sehingga menimbulkan risiko keamanan.

Contoh Praktis ACL

ACL banyak digunakan di berbagai industri untuk meningkatkan keamanan dan kepatuhan.

Industri TI

- Mengatur akses ke server, aplikasi, dan data sensitif.

- Memastikan bahwa hanya pengguna yang berwenang yang dapat mengakses sumber daya tertentu.

- Mencegah akses tidak sah dan pelanggaran keamanan.

Industri Keuangan

- Melindungi data keuangan sensitif, seperti informasi pelanggan dan transaksi.

- Memastikan kepatuhan terhadap peraturan keuangan, seperti PCI DSS dan SOX.

- Membatasi akses ke informasi keuangan hanya kepada karyawan yang berwenang.

Industri Perawatan Kesehatan

- Melindungi catatan medis pasien yang sensitif.

- Memastikan kepatuhan terhadap HIPAA dan peraturan privasi lainnya.

- Membatasi akses ke catatan pasien hanya kepada penyedia layanan kesehatan yang berwenang.

Tren dan Perkembangan ACL

Teknologi Access Control List (ACL) terus berkembang pesat, didorong oleh meningkatnya kebutuhan untuk mengamankan data dan sistem di lingkungan yang semakin kompleks.

Salah satu tren utama adalah adopsi ACL berbasis identitas. ACL tradisional didasarkan pada alamat IP atau nama pengguna, yang dapat menjadi sulit dikelola dalam lingkungan cloud dan hybrid. ACL berbasis identitas memungkinkan administrator untuk memberikan akses berdasarkan atribut identitas pengguna, seperti peran atau afiliasi organisasi.

Perkembangan Baru dalam Teknologi ACL

- Penggunaan Kecerdasan Buatan (AI) dan Pembelajaran Mesin (ML): AI dan ML digunakan untuk mengotomatiskan pembuatan dan pengelolaan ACL, meningkatkan efisiensi dan akurasi.

- Integrasi dengan Sistem Keamanan Lainnya: ACL semakin terintegrasi dengan sistem keamanan lainnya, seperti firewall dan sistem deteksi intrusi, untuk memberikan pendekatan keamanan yang komprehensif.

- Dukungan untuk Lingkungan Multi-Cloud: ACL sekarang mendukung lingkungan multi-cloud, memungkinkan organisasi untuk mengelola akses di beberapa platform cloud.

- Antarmuka Pengguna yang Lebih Ramah: Antarmuka pengguna (UI) ACL telah ditingkatkan, menjadikannya lebih mudah digunakan dan dikelola, bahkan untuk administrator non-teknis.

Dampak pada Lanskap Keamanan Siber

Perkembangan dalam teknologi ACL memiliki dampak signifikan pada lanskap keamanan siber. ACL berbasis identitas dan penggunaan AI meningkatkan akurasi dan efisiensi kontrol akses, mengurangi risiko pelanggaran keamanan.

Integrasi dengan sistem keamanan lainnya memberikan pendekatan keamanan yang lebih komprehensif, sementara dukungan untuk lingkungan multi-cloud memungkinkan organisasi untuk mengamankan data mereka di berbagai platform.

Penutup

Secara keseluruhan, ACL memainkan peran penting dalam menjaga keamanan siber dengan memberikan kontrol granular atas akses ke data dan sumber daya. Kemampuannya untuk membatasi akses dan mencatat aktivitas pengguna menjadikannya alat yang sangat berharga untuk mencegah akses yang tidak sah, memastikan kepatuhan, dan melindungi integritas data dalam organisasi modern.

Pertanyaan dan Jawaban

Apa tujuan utama dari ACL?

Tujuan utama ACL adalah untuk mengatur akses pengguna ke data dan sumber daya dengan mendefinisikan siapa saja yang dapat mengaksesnya dan tindakan apa saja yang dapat mereka lakukan.

Apa saja jenis-jenis ACL yang umum?

Jenis ACL yang umum termasuk ACL berbasis peran, ACL berbasis atribut, dan ACL berbasis daftar kontrol akses (ACL).

Apa saja manfaat menggunakan ACL?

Manfaat menggunakan ACL meliputi peningkatan keamanan, kepatuhan yang lebih baik, dan manajemen akses yang lebih efisien.