Dalam lanskap digital yang berkembang pesat saat ini, peretasan berbasis alamat IP telah menjadi alat yang ampuh bagi peretas. Dengan memanfaatkan kelemahan dalam sistem jaringan, peretas dapat memperoleh akses tidak sah ke perangkat dan jaringan, berpotensi menyebabkan kerusakan yang signifikan.

Artikel ini memberikan gambaran komprehensif tentang metode peretasan berbasis IP, cara melindungi diri dari serangan tersebut, dan praktik etis untuk meretas dengan aman dan legal.

Peretasan berbasis alamat IP melibatkan eksploitasi alamat IP unik yang ditetapkan ke setiap perangkat yang terhubung ke internet. Dengan menargetkan alamat IP tertentu, peretas dapat meluncurkan berbagai serangan, termasuk serangan DoS, spoofing IP, dan injeksi SQL. Memahami metode ini sangat penting untuk mengembangkan strategi pertahanan yang efektif.

Pengertian Peretasan Berbasis IP Address

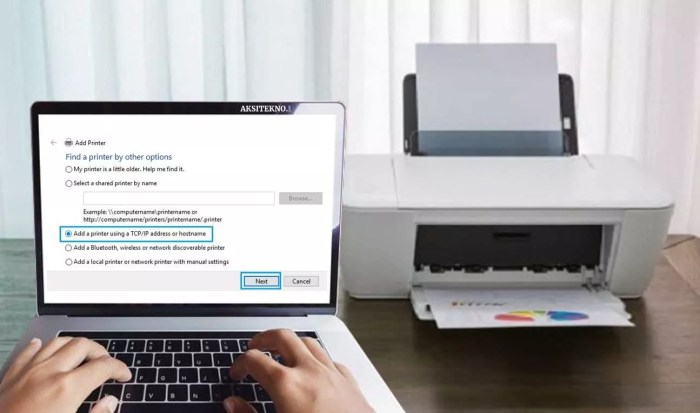

Peretasan berbasis IP address adalah teknik peretasan yang memanfaatkan alamat Protokol Internet (IP) perangkat target untuk mendapatkan akses yang tidak sah.

Contoh skenario peretasan berbasis IP address meliputi:

- Penyerang mengirim email phising ke alamat IP target yang berisi tautan berbahaya yang mengarahkan mereka ke situs web berbahaya.

- Penyerang melakukan serangan spoofing IP untuk menipu target agar percaya bahwa mereka berkomunikasi dengan entitas tepercaya.

Metode Peretasan Berbasis IP Address

Peretasan berbasis IP address mengeksploitasi kerentanan dalam protokol Internet (IP) untuk mendapatkan akses tidak sah ke sistem atau jaringan.

Metode Peretasan IP Address

Berbagai metode peretasan berbasis IP address meliputi:

| Metode | Alat | Cara Kerja |

|---|---|---|

| Spoofing IP Address | Cain & Abel, Ettercap | Memalsukan alamat IP sumber untuk menyamar sebagai perangkat lain dan mengakses jaringan atau sistem yang dilindungi. |

| IP Fragmentation Attack | Nmap, Hping | Memecah paket IP menjadi fragmen yang lebih kecil untuk mengeksploitasi kerentanan dalam sistem operasi atau perangkat lunak yang tidak memproses fragmen dengan benar. |

| IP Source Routing | Traceroute, Ping | Mengatur jalur yang diambil oleh paket IP untuk mengeksploitasi kerentanan dalam perangkat jaringan atau router yang tidak memvalidasi jalur sumber. |

| SYN Flood Attack | LOIC, HOIC | Membanjiri server dengan permintaan koneksi TCP SYN, menyebabkan server kehabisan sumber daya dan tidak dapat menerima koneksi yang sah. |

| DNS Spoofing | Phishing, Man-in-the-Middle Attack | Memalsukan respons DNS untuk mengarahkan pengguna ke situs web atau server palsu, memungkinkan penyerang mencuri informasi sensitif. |

Cara Melindungi Diri dari Peretasan Berbasis IP Address

Peretasan berbasis IP address merupakan ancaman keamanan yang serius, namun ada langkah-langkah yang dapat diambil untuk melindungi diri dari serangan semacam itu.

Tips Keamanan Jaringan dan Praktik Terbaik

- Gunakan firewall yang kuat: Firewall memantau lalu lintas jaringan dan memblokir koneksi yang mencurigakan.

- Perbarui perangkat lunak dan sistem operasi secara teratur: Pembaruan sering kali berisi patch keamanan yang memperbaiki kerentanan yang dapat dieksploitasi oleh peretas.

- Gunakan kata sandi yang kuat: Kata sandi yang kuat harus memiliki setidaknya 12 karakter, kombinasi huruf besar dan kecil, angka, dan simbol.

- Aktifkan otentikasi dua faktor: Otentikasi dua faktor menambahkan lapisan keamanan ekstra dengan memerlukan kode verifikasi yang dikirim ke ponsel Anda saat Anda masuk.

- Hindari mengklik tautan atau membuka lampiran dari pengirim yang tidak dikenal: Ini bisa menjadi cara bagi peretas untuk mendapatkan akses ke sistem Anda.

- Gunakan jaringan pribadi virtual (VPN): VPN mengenkripsi lalu lintas jaringan Anda, membuatnya lebih sulit bagi peretas untuk mencegatnya.

Tindakan Pencegahan Tambahan

- Pertimbangkan untuk menggunakan sistem deteksi intrusi: Sistem ini memantau lalu lintas jaringan dan mencari aktivitas yang mencurigakan.

- Buat cadangan data Anda secara teratur: Ini akan memastikan bahwa Anda memiliki salinan data Anda jika terjadi pelanggaran.

- Berhati-hatilah saat terhubung ke jaringan Wi-Fi publik: Jaringan Wi-Fi publik dapat menjadi sasaran empuk bagi peretas.

- Tetap terinformasi tentang ancaman keamanan terbaru: Ini akan membantu Anda mengidentifikasi dan menghindari ancaman baru.

Alat untuk Peretasan Berbasis IP Address

Berbagai alat dapat digunakan untuk melakukan peretasan berbasis IP address. Masing-masing alat memiliki kelebihan dan kekurangan yang perlu dipertimbangkan saat memilih alat yang tepat untuk tugas tertentu.

Alat Identifikasi dan Pemosisian IP

- Nmap: Alat pemindai port dan deteksi sistem operasi yang komprehensif.

- Angry IP Scanner: Alat pemindaian IP yang cepat dan andal.

- Fping: Alat pemindaian ping yang efisien untuk mengidentifikasi host aktif.

- Traceroute: Alat yang melacak rute paket dari sumber ke tujuan, memberikan informasi tentang jaringan yang dilaluinya.

Alat Eksploitasi

- Metasploit: Kerangka kerja eksploitasi yang komprehensif dengan banyak modul untuk mengeksploitasi kerentanan.

- Exploit Database: Repositori eksploitasi yang komprehensif untuk berbagai kerentanan.

- Canvas: Platform peretasan komersial yang menyediakan berbagai alat dan eksploitasi.

- Cobalt Strike: Platform peretasan yang menyediakan alat simulasi serangan, manajemen sesi, dan penghindaran deteksi.

Alat Analisis Jaringan

- Wireshark: Alat penganalisis protokol jaringan yang kuat.

- Tcpdump: Alat penganalisis paket baris perintah yang populer.

- Netstat: Alat baris perintah yang menampilkan statistik jaringan dan koneksi.

- Tcpflow: Alat yang mengidentifikasi dan menganalisis aliran lalu lintas jaringan.

Konsekuensi Hukum Peretasan Berbasis IP Address

Peretasan berbasis IP address merupakan tindakan ilegal yang dapat mengakibatkan konsekuensi hukum yang serius. Undang-undang dan peraturan yang relevan mengkriminalisasi tindakan ini, menetapkan hukuman bagi pelakunya.

Hukum dan Peraturan yang Relevan

- Undang-Undang Akses Komputer dan Perlindungan Privasi (Computer Fraud and Abuse Act, CFAA)

- Undang-Undang Penyalahgunaan dan Penipuan Komputer (Computer Misuse and Fraud Act)

- Undang-Undang Pencurian Identitas (Identity Theft and Assumption Deterrence Act)

Studi Kasus Peretasan Berbasis IP Address

Peretasan berbasis IP address merupakan teknik yang mengeksploitasi kerentanan pada sistem jaringan untuk mengakses informasi atau sumber daya yang tidak sah. Berikut adalah studi kasus nyata peretasan berbasis IP address:

Pada tahun 2016, sebuah peretasan terkenal terjadi pada Yahoo, di mana informasi pribadi lebih dari 500 juta pengguna dicuri. Peretas menggunakan teknik pemalsuan IP address untuk mengelabui server Yahoo agar mengira mereka adalah pengguna yang sah. Dengan melakukan hal ini, mereka dapat mengakses basis data Yahoo dan mencuri informasi sensitif, seperti nama, alamat email, dan kata sandi.

Dampak dan Implikasi Peretasan

Peretasan berbasis IP address dapat berdampak signifikan pada individu dan organisasi. Beberapa dampak yang paling umum meliputi:

- Pencurian informasi pribadi, seperti nama, alamat, dan informasi keuangan

- Pencurian informasi rahasia, seperti rahasia dagang atau data pelanggan

- Kerusakan reputasi dan hilangnya kepercayaan

- Kerugian finansial, seperti biaya pembersihan dan denda peraturan

Selain dampak langsung pada korban, peretasan berbasis IP address juga dapat menimbulkan implikasi yang lebih luas. Hal ini dapat merusak kepercayaan terhadap sistem jaringan dan membuat individu dan organisasi enggan berbagi informasi secara online. Hal ini juga dapat mengarah pada peraturan yang lebih ketat dan meningkatnya biaya keamanan siber.

Perkembangan Terbaru dalam Peretasan Berbasis IP Address

Peretasan berbasis IP address terus berkembang pesat, dengan munculnya teknik dan alat baru yang digunakan oleh peretas. Perkembangan ini didorong oleh peningkatan konektivitas dan ketergantungan pada perangkat yang terhubung dengan internet.

Tren dan Teknik Baru

- Penggunaan botnet dan serangan DDoS untuk membanjiri server dan aplikasi.

- Pemanfaatan kerentanan dalam perangkat lunak dan sistem operasi untuk mendapatkan akses tidak sah.

- Penerapan pembelajaran mesin dan kecerdasan buatan untuk mengotomatiskan proses peretasan.

Alat dan Teknologi

- Pindai port dan pencari kerentanan untuk mengidentifikasi kelemahan dalam sistem.

- Eksploitasi perangkat lunak untuk memanfaatkan kerentanan yang diketahui.

- Penangkapan paket dan analisis lalu lintas jaringan untuk mengumpulkan informasi sensitif.

Implikasi

Perkembangan terbaru dalam peretasan berbasis IP address memiliki implikasi yang signifikan bagi keamanan siber. Organisasi dan individu harus waspada terhadap ancaman ini dan mengambil langkah-langkah untuk melindungi diri mereka sendiri. Langkah-langkah ini meliputi penggunaan firewall, perangkat lunak antivirus, dan praktik keamanan yang baik.

Tips untuk Melakukan Peretasan Berbasis IP Address yang Aman dan Legal

Peretasan berbasis IP address dapat menjadi teknik yang ampuh untuk mengidentifikasi dan mengeksploitasi kerentanan dalam sistem komputer. Namun, penting untuk melakukan peretasan secara aman dan legal untuk menghindari konsekuensi hukum.

Praktik Etis dalam Peretasan

Seorang hacker sejati tidak melanggar hukum, privasi, atau properti orang lain.

Untuk memastikan praktik etis, peretas harus:

- Memperoleh izin sebelum melakukan peretasan.

- Menghormati privasi dan data korban.

- Menggunakan teknik peretasan yang tidak merusak atau berbahaya.

- Melaporkan kerentanan yang ditemukan kepada pihak yang berwenang.

Tips untuk Peretasan Berbasis IP Address yang Aman

Berikut adalah beberapa tips untuk melakukan peretasan berbasis IP address dengan aman:

- Gunakan alat yang aman dan terkemuka.

- Sembunyikan alamat IP Anda dengan menggunakan proxy atau VPN.

- Hindari meninggalkan jejak dengan membersihkan log dan riwayat penjelajahan.

- Cadangkan data Anda secara teratur untuk mencegah kehilangan jika terjadi kesalahan.

- Selalu periksa kembali temuan Anda untuk memastikan keakuratannya.

Terakhir

Peretasan berbasis alamat IP terus berkembang, sehingga sangat penting untuk mengikuti tren dan teknik terbaru. Dengan mengadopsi praktik etis, menggunakan alat yang tepat, dan mematuhi peraturan hukum, peretas dapat memanfaatkan kekuatan peretasan berbasis IP untuk tujuan yang sah dan bertanggung jawab.

Dengan menggabungkan pengetahuan teknis dengan tanggung jawab sosial, kita dapat menciptakan lingkungan digital yang lebih aman dan terlindungi.

Pertanyaan dan Jawaban

Apa itu peretasan berbasis IP?

Peretasan berbasis IP adalah metode peretasan yang mengeksploitasi alamat IP perangkat untuk memperoleh akses tidak sah ke sistem atau jaringan.

Bagaimana cara melindungi diri dari peretasan berbasis IP?

Lindungi diri dengan menggunakan firewall yang kuat, memperbarui perangkat lunak secara teratur, dan menghindari mengklik tautan atau membuka lampiran dari sumber yang tidak dikenal.

Apa saja konsekuensi hukum dari peretasan berbasis IP?

Konsekuensi hukum dapat bervariasi tergantung pada yurisdiksi, tetapi biasanya termasuk denda dan hukuman penjara.